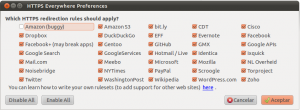

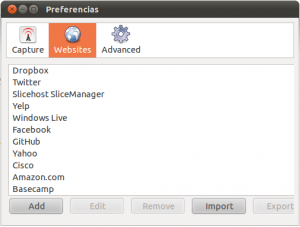

Firesheep es un complemento para Firefox que permite robar la identidad de los usuarios de diferentes redes sociales (Dropbox, Facebook, Flickr, Google, Twitter, Windows Live, Wordpress...) que se encuentren conectados a la misma red que el ladrón. La mejor manera de evitarlo es cifrar el tráfico, por ejemplo utilizando HTTPS-everywhere, otro complemento para Firefox.

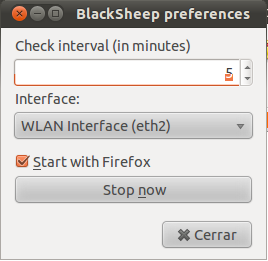

Poco después surgió Blacksheep, otro complemento más, que nos alerta si un usuario de la misma red está utilizando FireSheep.

Tanto Firesheep como Blacksheep no están disponibles para Firefox en GNU/Linux desde el menú de complementos de Firefox, pero podemos instalarlo si recompilamos la extensión. El ejemplo en el enlace anterior está pensado para CentOS, pero para Ubuntu Maverick Merkat es prácticamente igual:

Blacksheep para Firefox en Ubuntu Maverick Meerkat

Se requiere:

$ sudo aptitude install autoconf libpcap-dev xulrunner-dev libboost-dev libhal-dev

En Ubuntu no habrá problemas con la versión de autoconf, ya que es

superior a la 2.61:

$ autoconf -V

autoconf (GNU Autoconf) 2.67

Ni con la de libpcap-dev, ya que viene la 1.1.1-2:

$ aptitude show libpcap-dev

Paquete: libpcap-dev

Estado: instalado

Instalado automáticamente: no

Versión: 1.1.1-2

Suponemos que vamos a trabajar en el directorio de usuario. Tenemos que compilar el back-end de Firesheep. Lo primero será bajarnos el código de Firesheep:

$ git clone git://github.com/mickflemm/firesheep.git

Y ahora lo compilamos:

$ cd firesheep

$ git submodule update --init

$ ./autogen.sh --with-xulrunner-sdk=/usr/lib/xulrunner-devel-1.9.2.13/

$ make

Vamos a comprobar que el backend funciona correctamente:

$ cd xpi/platform/Linux_x86-gcc3/

$ sudo ./firesheep-backend --fix-permissions

$ ./firesheep-backend --list-interfaces

Nos devuelve algo como:

{"eth0":{"name":"Networking Interface","type":"ethernet"},

"eth2":{"name":"WLAN Interface","type":"ethernet"},

"lo":{"name":"Loopback device Interface","type":"ethernet"}}

Para comprobar que podemos capturar paquetes ejecutamos:

$ ./firesheep-backend eth2 "tcp port 80"

Abrimos una página de internet, o en otra consola ejecutamos algo como:

$ wget http://www.zscaler.com/

Si todo va bien, nos empezará a devolver cosas como:

{"from":"192.168.0.32:49670",

"to":"72.249.144.174:80",

"method":"GET",

"path":"/",

"query":"",

"host":"www.zscaler.com",

"cookies":"",

"userAgent":"Wget/1.12 (linux-gnu)"}

Ahora vamos a incluir el back-end en el complemento BlackSheep:

cd ~

wget http://www.zscaler.com/research/plugins/firefox/blacksheep/blacksheep-latest.xpi

mkdir blacksheep

unzip blacksheep-latest.xpi -d blacksheep/

cd blacksheep

cp -r ../firesheep/xpi/platform/* platform/

Del archivo install.rdf, borraremos las líneas:

Darwin_x86-gcc3

WINNT_x86-msvc

em:updateURL="http://www.zscaler.com/research/plugins/firefox/blacksheep/update.rdf"

La última línea es para evitar las actualizaciones automáticas.

Ahora ya podemos crear el .xpi:

$ zip blacksheep-latest-linux.xpi -r *

Lo instalamos y reiniciamos Firefox. Nos pedirá permisos de administrador para poder ejecutar el complemento. Introducimos la contrseña y listos. Como corolario, he subido el complemento al directorio público.

Firesheep para Firefox en Ubuntu Maverick Meerkat

Dado que ya nos hemos bajado el código de Firesheep y lo hemos

compilado, tenemos disponible el .xpi en el directorio

~/firesheep/build/firesheep.xpi. También se encuentra disponible en el

directorio público.

Después de instalarlo, será necesario darle permisos manualmente para que detecte las interfaces:

$ cd ~/.mozilla/firefox/ygqde9s7.default/extensions/firesheep@codebutler.com/platform/Linux_x86-gcc3/

$ sudo ./firesheep-backend --fix-permissions

El menú de Firesheep es accesible a través del panel lateral: Ver /

Panel lateral / Firesheep o Ctrl+Shft+s.